Juan ha decidido ver porno esta noche. Abre una ventana de incógnito para protegerse de las molestas cookies y para que lo que busca esa noche no se quede guardado en el historial. Hasta ahí todo parece normal, pero lo que Juan no sabe es que a pesar de haber seleccionado el modo incógnito, los buscadores, los sitios web y su servidor siguen recopilando la información personal como la localización del ordenador o lo que busca y ve.

Un estudio de la Universidad de Carnegie y de la Universidad de Pensilvania analizó 22.484 sitios porno para revelar que el 93% de las webs estaban filtrando datos del usuario a terceras partes a una media de 7 dominios diferentes. Esto significa que lo que Juan navegaba, los enlaces a los que entraba y el tiempo que pasaba (entre más datos) se filtraban a otras empresas sin consentimiento de Juan. Los académicos usaron WebXray, una herramienta que permite analizar los flujos ocultos de datos a terceras partes en páginas webs e identificar aquellas compañías que recogen esa información de usuario. El análisis mostró que grandes tecnológicas como Google, Facebook, Oracle, Amazon o Twitter eran las que recibían esta información.

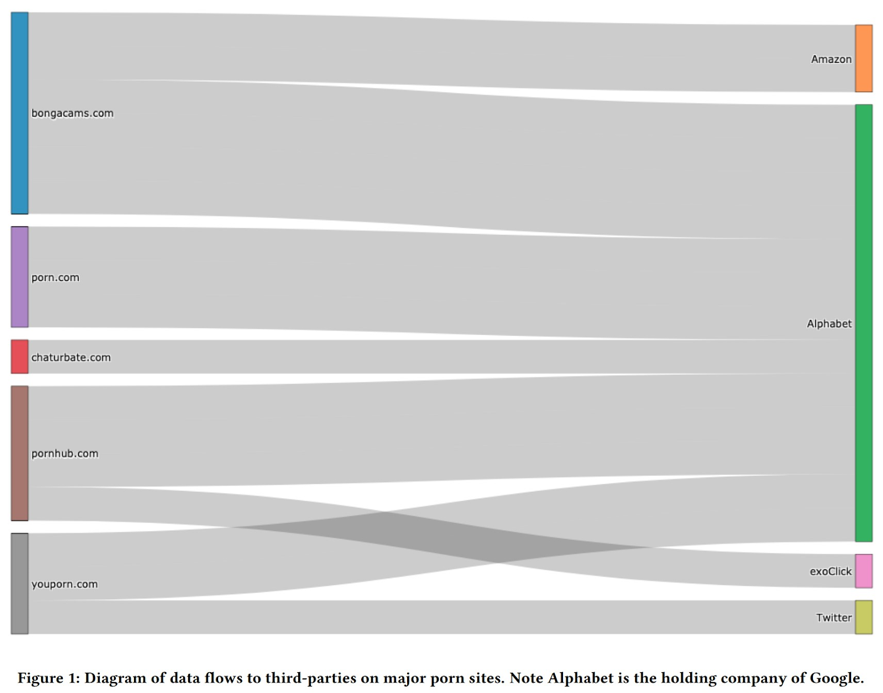

Figura 1. Diagrama de flujos de datos a terceras partes desde los principales portales pornográficos.

En este diagrama se ven a la izquierda los principales sitios porno y a la derecha las “terceras partes” en las que acaban datos de uso personal. El tamaño de las barras informa del volumen de flujos de datos. Como se puede apreciar, Alphabet (Google) se lleva la palma.

Sin embargo, es cierto que ni Google ni Facebook consienten contenido adulto en sus anuncios y alegan que no tienen ningún interés en activar publicidad en estas webs por lo que no necesitan recolectar datos de sus usuarios, pero lo cierto es que con o sin propósito están obteniendo información que procede de webs porno. ¿El motivo? Un misterio.

¿Cuales son los riesgos?

La pasmosa facilidad con la que se puede obtener información sobre los usuarios de estas webs demuestra lo peligroso que puede llegar a ser navegarlas. Solo el 17% de las páginas analizadas están encriptadas, el resto son altamente vulnerables a ciberataques.

En 2012, una web porno fue atacada y los piratas informáticos robaron información de más de 73.000 suscriptores, incluyendo email, contraseñas, nombres de usuarios e información de 40.000 tarjetas de crédito (BBC,2012). En 2018, miles de usuarios de una web de bestialidad fueron víctimas del robo de datos personales que incluían direcciones de correo electrónico, fechas de nacimiento y direcciones IP que finalmente fueron distribuidas públicamente (Cox, 2018).

Se han encontrado anuncios maliciosos en muchos sitios web porno, incluidos xhamster, Pornhub y xvideos (Lee, 2013). Concretamente, un anuncio que estuvo en funcionamiento durante más de un año en Pornhub, podía tomar el control del ordenador de la víctima y hacer clic en otros anuncios falsos para generar ingresos para quienes operaban el esquema (Griffin, 2017). Estas son solo una micro selección de las muchas historias para no dormir sobre ciberataques a páginas porno.

Los expertos advierten: la información que las grandes plataformas saben sobre nosotros sumado a un ciberataque a webs pornográficas podría llevar a la personalización de los datos. Así todo el mundo podría saber con qué se excita Juan, o su número de cuenta, además de unos cuantos sitios nada “convencionales” que frecuenta en sus paseos por la web. Estamos hablando de información extremadamente sensible que circula en la red de la misma forma que circula lo que compras en Amazon.

Es inquietante saber que tus preferencias de porno viajan por los mismo flujos que tus preferencias por cafeteras nespresso. La naturaleza de cada información es radicalmente diferente, pero igual de fácil de robar. En resumen, lo que pasa en el modo incógnito, no se queda en el modo incógnito.

Fuente gráfico:

Trackbacks/Pingbacks